La arquitectura Secure Access Service Edge (SASE) es un modelo de seguridad empresarial basado en la nube, diseñado para resolver las necesidades de acceso a la red dinámico y seguro de las organizaciones modernas.

La arquitectura Secure Access Service Edge (SASE) es un modelo de seguridad empresarial basado en la nube, diseñado para resolver las necesidades de acceso a la red dinámico y seguro de las organizaciones modernas.

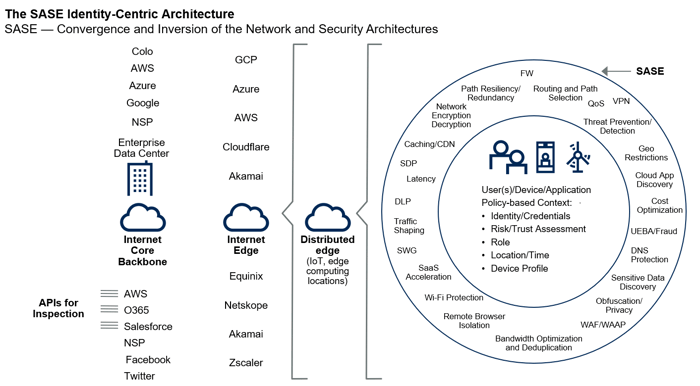

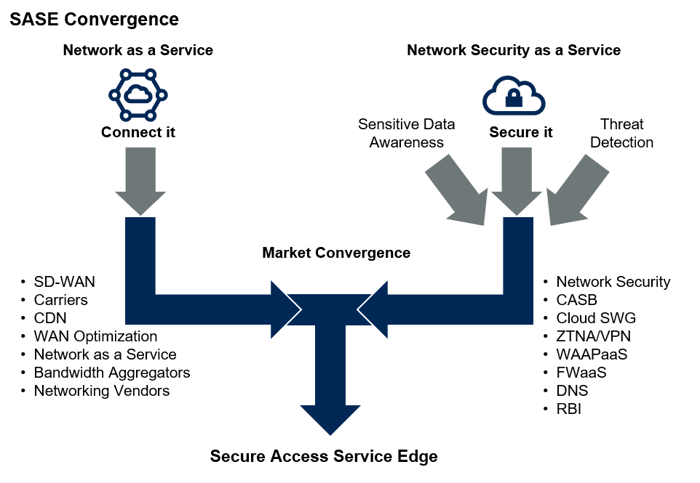

SASE es una arquitectura de red que combina las funciones de conectividad, de red y de seguridad en un único sistema integrado, que son suministradas por la nube y proporcionadas como un servicio por el proveedor de SASE.

Conceptualmente, SASE integra las capacidades de VPN y de red de área amplia definida por software (SD-WAN) con funciones de seguridad nativas de la nube como Secure Web Gateways (SWG), Cloud Access Security Brokers (CASB), Next-Generation Firewall (NGFW) y Zero Trust Network Access (ZTNA).

El término SASE fue descrito por primera vez por Gartner en agosto de 2019, en un informe titulado "El futuro de la seguridad de la red está en la nube." En el informe, Gartner señala que "el cliente exige simplicidad, escalabilidad, flexibilidad, baja latencia y una convergencia generalizada de las fuerzas de seguridad en los mercados de borde de la WAN y de seguridad de la red."

¿Por qué es necesario el SASE?

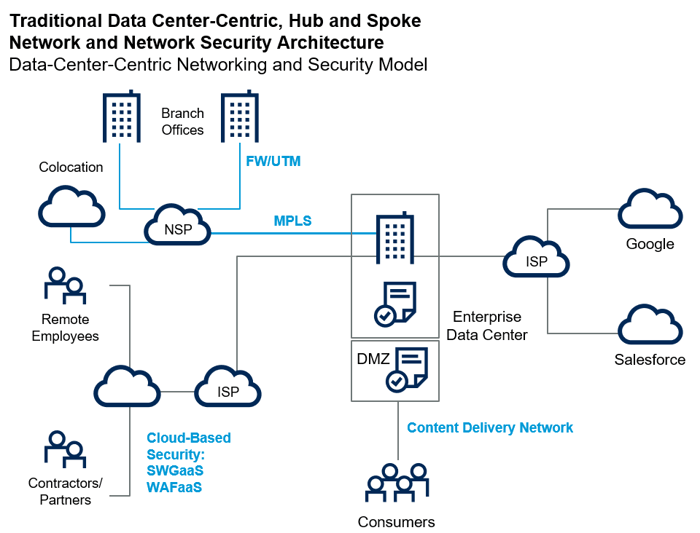

La función tradicional de la WAN era conectar las sucursales o ubicaciones remotas con las aplicaciones alojadas en el centro de datos, asegurando la conectividad con circuitos MPLS dedicados capaces de garantizar una conectividad fiable y un nivel de seguridad adecuado.Según una visión estratégica a medio plazo, el creciente despliegue de servicios en la nube y SaaS (Software-as-a-Service), IaaS (Infrastructure-as-a-Service) y PaaS (Platform-as-a-Service), combinado con una fuerza de trabajo cada vez más móvil, situará a los usuarios, los dispositivos, las aplicaciones y los datos fuera del centro de datos y la red corporativos, creando una inversión de los patrones de acceso. Esto hace que la WAN sea inadecuada, cara e incapaz de ofrecer los niveles de dinamismo, velocidad, rendimiento, seguridad y control de acceso que requieren las aplicaciones modernas.

Por lo tanto, el enfoque SASE representa la evolución lógica de las necesidades y tendencias tecnológicas en materia de TI y seguridad, y aborda estas necesidades proporcionando seguridad de red y controles de conectividad en el borde, o sea lo más cerca posible de los usuarios.

Ficha 1 –CDN: red de entrega de contenidos; RBI: aislamiento remoto del navegador; WAAPaaS: protección de aplicaciones web y API como servicio

Componentes del modelo SASE

El modelo SASE se basa en la seguridad de acceso, transformando la red del modelo "hub and spoke", en el que el acceso a las aplicaciones y a los recursos de Internet tiene lugar a través del Centro de Datos, a "user centric", en el que las decisiones de acceso se basan en la identidad del usuario y se aplican al punto final. El usuario se identifica en el momento de la conexión y sobre esta base se aplican políticas de acceso que ya no están vinculadas/limitadas a la conexión interna o externa a la red de la empresa.

Ficha 2 – NSP: proveedor de servicios de red

A continuación se presentan los principales componentes del modelo SASE:

WAN definida por software (SD-WAN): un enfoque tecnológico que desvincula el hardware de la red de su mecanismo de control. Implica la posibilidad de crear redes híbridas (en plataformas inteligentes y dinámicas) que permitan múltiples tecnologías de acceso, ancho de banda bajo demanda, enrutamiento dinámico y servicios de seguridad, integrados entre sí.

Acceso a la Red de Confianza Cero (ZTNA): un modelo de seguridad de la red basado en un estricto proceso de verificación de la identidad. Sólo los usuarios y dispositivos autentificados y autorizados pueden acceder a los recursos de la red. Permite a las organizaciones evitar el acceso no autorizado, contener las brechas y limitar el movimiento lateral de un hacker a través de la red.

Firewall-as-a-Service (FWaaS): plataforma distribuida en la Nube que hace que los servicios de firewall y seguridad estén disponibles en todas partes.

Secure Web Gateway (SWG): puerta de acceso a la web que integra funciones de seguridad avanzadas para proteger a los usuarios/estaciones de trabajo que utilizan los recursos de Internet: navegación por sitios web y uso de servicios de aplicaciones basados en la nube, independientemente de su ubicación.

Cloud Access Security Broker (CASB): solución orientada a la aplicación de reglas de negocio para el uso de aplicaciones SaaS Cloud. Implementación en línea para el control en tiempo real de la interacción usuario-aplicación SaaS, o fuera de línea basada en la "telemetría API" disponible con los proveedores de SaaS.

Fiche 3 – AWS: Amazon Web Services; DLP: Data Loss Prevention; GCP: Google Cloud Platform; O365: Office 365; SDP: plataforma de prestación de servicios; UEBA: análisis del comportamiento de usuarios y entidades

Las ventajas de SASE

Cuando se aplican correctamente, un enfoque SASE permite a las organizaciones garantizar un acceso seguro independientemente de dónde se encuentren sus usuarios, cargas de trabajo, dispositivos o aplicaciones. Esto resulta ser una ventaja de importancia crítica porque, con cada vez más usuarios que se incorporan a una plantilla remota, los datos se transfieren rápidamente entre los centros de datos, las sucursales y los entornos híbridos y multi-nube.

El enfoque SASE conduce a la transformación de la red desde el modelo "hub and spoke" a "user centric", donde las decisiones de acceso se basan en la identidad del usuario y se aplican en el punto final. El proveedor SASE se convierte en la nueva columna vertebral de la WAN de la empresa, evitando la concentración de la conectividad y la seguridad en el centro de datos, evitando tanto los cuellos de botella causados por el ancho de banda limitado como la latencia adicional; limitaciones típicas del modelo "hub and spoke".

✔️ Conectividad optimizada

- Independencia del mecanismo de transporte y del equipo de red

- Conexiones híbridas activo-activo para todos los escenarios de red

- Enrutamiento dinámico en todas las conexiones disponibles

- Extensión uniforme de la WAN a los sistemas multinube

- Posibilidad de sustituir o combinar el uso de las costosas rutas MPLS con una banda ancha más barata y flexible (DSL, LTE, 4G, 5G, etc.).

✔️ Mejora de la experiencia del usuario

- Tráfico de aplicaciones enrutado dinámicamente para garantizar un mejor rendimiento de las aplicaciones críticas

✔️ Mayor seguridad

- Políticas centralizadas basadas en el modelo de confianza cero, personalizadas en función del usuario y la aplicación utilizada

- Seguimiento y control de los accesos en tiempo real

- Asegurar el tráfico en las conexiones de Internet y de la nube

- Implantación de seguridad en puntos finales remotos

✔️ Gestión de aplicaciones centralizada y simplificada

- Panel de control y gestión centralizados

- Aprovisionamiento sin intervención en todos los componentes funcionales

¿Cuáles son los nuevos retos de seguridad?

Con la creciente adopción de servicios basados en la nube, compartir información, datos y archivos es cada vez más fácil y frecuente.

Las organizaciones deben reexaminar los vectores de amenaza para ajustar la postura de seguridad deseada:

• Identificación y control de cuentas comprometidas: capacidad basada en las capacidades de análisis del comportamiento del usuario (UBA) para mitigar los daños causados por el mal uso de la nube por parte de los empleados y las cuentas comprometidas.

• Automatización antimalware para aplicaciones en la nube: Capacidad que escanea y corrige automáticamente las infecciones de malware en las cuentas de aplicaciones en la nube del usuario.

• Protección contra amenazas avanzadas: Proporciona una capa de protección contra amenazas avanzadas para analizar los archivos que entran y salen de las cuentas en la nube.

• Mitigación de los ataques llevados a cabo a través del correo electrónico basado en la nube: el correo electrónico utiliza el protocolo SMTP, que es un canal diferente al de la mayoría de los accesos a Internet y requiere capacidades de prevención de amenazas especialmente diseñadas. La solución debe proteger contra los ataques de phishing con técnicas de aislamiento (RBI), y cuando los correos electrónicos contengan archivos adjuntos o enlaces URL, deben ser escaneados con motores antimalware y analizados en cajas de seguridad.

SASE y el Grupo Kirey

El Grupo Kirey apoya a las empresas en la definición de las directrices para garantizar una adecuada protección de la información corporativa y del sistema de información en su conjunto mediante la adopción de un enfoque único, coherente y estandarizado

- Análisis de las capacidades de seguridad AS-IS;

- Actualización del modelo de segregación de la red;

- Definición de las capacidades de seguridad de TO-BE;

- Apoyo en la definición e implantación del Sistema de Gestión de la Seguridad de la Información (SGSI) que consiste en principios, normas, requisitos, metodologías, controles y medidas de seguridad con el objetivo de preservar la seguridad de la información y los activos corporativos;

- Protección, en términos de confidencialidad, integridad, disponibilidad, verificabilidad y responsabilidad, adecuada y coherente a lo largo de todo el ciclo de vida;

- Definición de los criterios adecuados, métodos de gestión y uso en cumplimiento de la ley y la normativa interna y externa;

- La reducción de los riesgos informáticos mediante medidas adecuadas para prevenir y mitigar los daños de los incidentes, de acuerdo con el apetito de riesgo informático definido a nivel corporativo.

Nuestro valor añadido

El Grupo Kirey proporciona soluciones SASE, y mucho más, como parte de nuestra visión global de las redes basadas en la seguridad.- Experiencia específica en las áreas de Seguridad de Redes y Puntos de Acceso, Gestión de Amenazas, Seguridad de Datos, Riesgo de Gobierno de TI y Cumplimiento;

- Experiencia en la realización de proyectos complejos en estos ámbitos;

- Una oferta única.