La Society for Worldwide Interbank Financial Telecommunication, más conocida como SWIFT, establece procesos y normas comunes para las transacciones financieras mundiales.

Por Angelo Chiarot - Asesor principal de seguridad del Grupo Kirey Group

La Society for Worldwide Interbank Financial Telecommunication, más conocida como SWIFT, es una organización fundada en Bruselas en 1973 con el objetivo de establecer procesos y normas comunes para las transacciones financieras a nivel mundial. Empleado para intercambiar 37,7 millones de mensajes diarios en 2020[1], lo que supone un crecimiento del 10,3% respecto a 2019[2], el circuito SWIFT cuenta en febrero de 2021 con la adhesión de más de 11.000 instituciones mundiales conectadas de 200 países diferentes[3].

|

En relación con la continua ocurrencia y evolución de eventos de fraude que repercuten en el sector financiero, tal y como evidencian los informes de organismos como ENISA - Agencia de la Unión Europea para la Ciberseguridad y CLUSIT - Asociación Italiana para la Seguridad de la Información, el modelo definido por SWIFT es la respuesta a las demandas de las instituciones bancarias y financieras internacionales, que han tenido y tienen la necesidad de un sistema que permita el intercambio de dinero de un país a otro de forma cierta, fiable y sobre todo segura. |

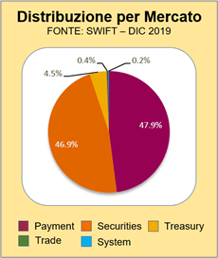

Fonte: SWIFT, dicembre 2019 |

Junto con los mecanismos transaccionales basados en el intercambio de mensajería conforme a las normas ISO 15022[4] e ISO 20022[5], el modelo de SWIFT se compone de medidas de seguridad calificadas en el Programa de Seguridad del Cliente y detalladas en el Marco de Seguridad del Cliente (dos de los principales documentos técnico-normativos en materia de seguridad) destinadas a garantizar la confidencialidad e integridad de la información, la disponibilidad del servicio, con el objetivo de mitigar el riesgo de fraude. Por lo tanto, para garantizar unos niveles de seguridad adecuados para todo el circuito, las entidades miembro deben demostrar formal y periódicamente

que han establecido, aplicado y mantenido los controles de seguridad necesarios según las arquitecturas de referencia.

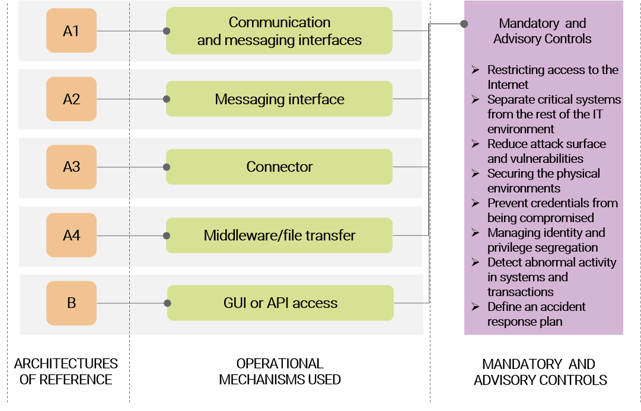

Arquitecturas de referencia

Con el objetivo de determinar los componentes del sistema implicados, así como los aspectos organizativos (por ejemplo, los roles corporativos o las terceras partes implicadas), dentro del perímetro en el que insiste la aplicación de los controles de seguridad (zona segura), SWIFT exige a las entidades que identifiquen cuál de las cinco arquitecturas de referencia (Figura 1) se acerca más a lo que se aplica en su entorno operativo para la transmisión y recepción de mensajes.

De acuerdo con un enfoque basado en la identificación y mitigación de riesgos, la identificación de la arquitectura de referencia permite determinar con precisión los controles de seguridad aplicables a la zona segura y a las partes internas y externas implicadas (por ejemplo, los proveedores de servicios); elementos en los que también se basará la posterior actividad de evaluación, necesaria para demostrar la conformidad y la madurez en términos de seguridad. Lograr y poder demostrar el cumplimiento, además de ser factores que permiten mitigar los fenómenos de fraude y pérdida directa, permiten compartir el carácter de fiabilidad y seguridad alcanzado con los socios nacionales e internacionales, lo que refuerza aún más la imagen y reputación de la Organización.

Figura 1 - Arquitecturas de referencia

Con el Programa de Seguridad del Cliente (CSP), SWIFT clasifica las arquitecturas de referencia a través de la identificación de las interfaces, las aplicaciones y las herramientas utilizadas habitualmente, especificando cómo las diferentes implementaciones pueden, sin embargo, caracterizarse por un nivel de personalización coherente, con respecto a los grupos identificados a continuación:

• Arquitectura A1: posesión de una licencia y uso de la interfaz de comunicación y de la interfaz de mensajería, o sólo de la interfaz de comunicación, que suelen residir en los locales de la organización o en un proveedor de servicios.

• Arquitectura A2: posesión de una licencia y uso únicamente de la interfaz de mensajería, situada dentro de la organización o en un proveedor de servicios.

• Arquitectura A3: uso de un conector (por ejemplo, Alliance Cloud SIL, DirectLink, Alliance Lite2 AutoClient o MicroGateway) residente en el entorno de la organización, para permitir las comunicaciones de aplicación a aplicación con un proveedor de servicios. Opcionalmente, esta configuración puede utilizarse a través de una interfaz gráfica de usuario (GUI).

• Arquitectura A4: uso de un conector personalizado, normalmente mediante el uso de una solución de aplicación (por ejemplo, transferencia de archivos o middleware como IBM MQ Server) que permite la comunicación con un proveedor de servicios.

• Arquitectura B: no hay ningún componente específico de la infraestructura. El servicio de mensajería se utiliza desde un PC u otro dispositivo a través de una interfaz gráfica de usuario (GUI) o mediante una aplicación de back office a través de una interfaz de programación de aplicaciones (API) que se conecta a los servicios prestados por un proveedor de servicios.

Controles de seguridad

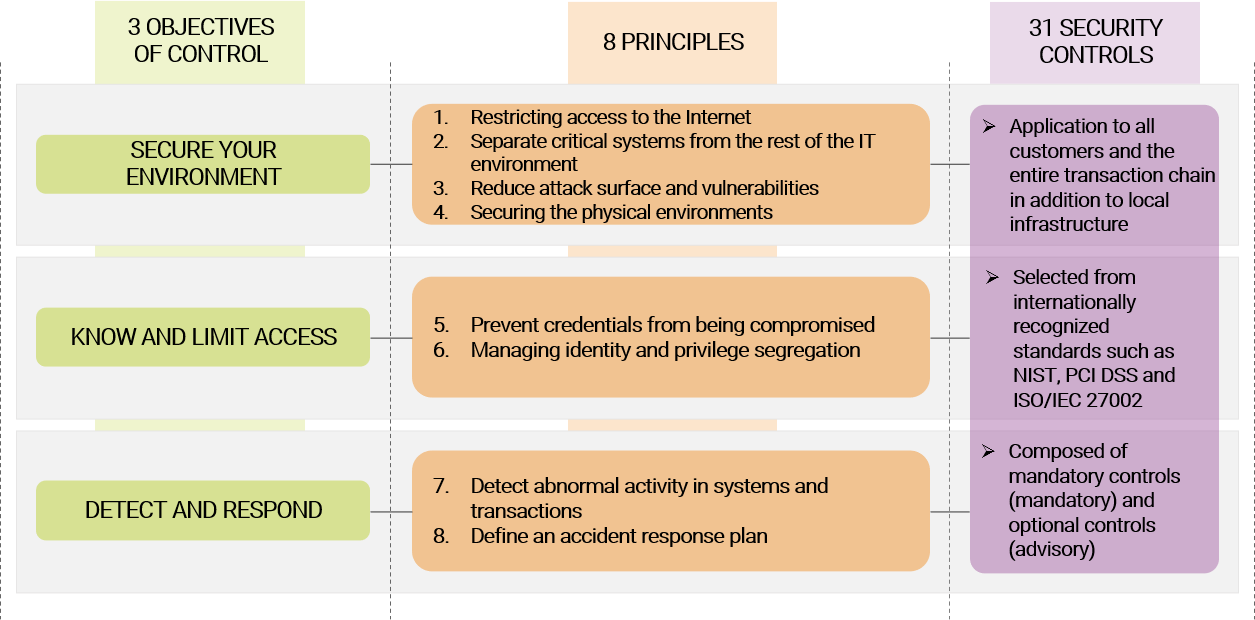

El Programa de Seguridad del Cliente (PSC) requiere también que cada entidad defina, documente, aplique y verifique sus procesos de pago y componentes tecnológicos con respecto a los objetivos de control, los principios y los controles de seguridad individuales definidos por SWIFT (Figura 2), en cumplimiento de los criterios de aplicabilidad de cada tipo de arquitectura utilizada.

Los controles de seguridad, que no se limitan a las tecnologías, sino que también son aplicables a las personas y los procesos de la Organización, se dividen en obligatorios y de asesoramiento. Representan la selección de controles de SWIFT procedentes de las principales normas y mejores prácticas, las más utilizadas y reconocidas a nivel mundial, como la Norma de Seguridad de Datos del Sector de las Tarjetas de Pago (PCI DSS), los Sistemas de Gestión de Seguridad de la Información (ISO/IEC 27002) y el Instituto Nacional de Normas y Tecnología (NIST), para la protección de la confidencialidad, la integridad y la disponibilidad de la información, así como la continuidad del servicio.

Figura 2 - Taxonomía de los controles

Los controles seleccionados ayudan a las organizaciones a mitigar los riesgos de seguridad que parecen estar cada vez más presentes en el panorama actual de las amenazas. Por lo tanto, abordar estos riesgos de forma adecuada permite prevenir y reducir posibles eventos adversos, fraudulentos y potencialmente deficitarios, como:

• La transmisión y/o modificación no autorizada de transacciones financieras

• La recepción y el procesamiento de transacciones alteradas o no autorizadas

• Realización de transacciones con partes no autorizadas/no esperadas

• Violación de la confidencialidad e integridad de la información relativa a los componentes personales, empresariales y tecnológicos

• La consiguiente aparición de pérdidas relacionadas con el riesgo empresarial, como los riesgos financieros, jurídicos, normativos y de imagen.

El Reglamento exige a las Organizaciones que certifiquen anualmente, normalmente en el periodo julio-diciembre, su estado de cumplimiento en relación con los criterios de actualización anual de la documentación de referencia, en particular el Marco de Control de Seguridad del Cliente (CSCF).

A partir de mediados de 2021, los certificados de conformidad presentados en el marco de CSCF v.2021, deben ser el resultado de evaluaciones de control de seguridad realizadas de forma independiente, exclusivamente a través de:

• Evaluación interna independiente: realizada por funciones pertenecientes a la segunda o tercera línea de defensa[6], como Cumplimiento, Gestión de Riesgos o Auditoría Interna o sus equivalentes. La función seleccionada debe ser independiente de la primera línea de defensa y debe tener experiencia reciente y pertinente en la realización de evaluaciones relacionadas con los controles de seguridad en el ámbito cibernético.

• Evaluación externa independiente: realizada por una organización externa independiente con experiencia relevante en la evaluación de la ciberseguridad y en posesión de certificaciones reconocidas por la industria de la seguridad.

La acreditación de Kima

Kima Projects & Services S.r.l. - Kirey Group, ya organismo de certificación desde 2006 para entornos de pago electrónico según el Payment Card Industry Data Security Standard (PCI DSS) en el ámbito bancario y financiero, ha obtenido en 2020 la acreditación como Assessor cualificado por SWIFT, a través de la iniciativa Customer Security Programme (CSP) Assessment Provider, obteniendo la cualificación para la evaluación y validación de entornos de pago SWIFT.

Kima tiene a su disposición Consejeros de Seguridad Senior con más de veinte años de competencia y experiencia, así como certificaciones en el campo de la seguridad que permiten la calificación como sujetos idóneos para la realización de actividades de verificación del cumplimiento de los requisitos de seguridad de SWIFT.

Actualmente, las certificaciones que el Equipo de Asesoramiento en Seguridad ha obtenido son las siguientes:

• Payment Card Industry Data Security Standard - Qualified Security Assessor (PCI DSS QSA)

• Payment Card Industry Data Security Standard Professional (PCIP)

• Certified Information Systems Auditor (CISA)

• Certified Information Security Manager (CISM)

• Certified in Risk and Information Systems (CRISC)

• Cybersecurity Nexus Fundamentals (CSX)

• Lead Auditor ISO/IEC 27001

• Internal Auditor ISO/IEC 20000

Activamente implicado en la prestación de servicios para las instituciones bancarias y los operadores financieros, Kima es por tanto el interlocutor adecuado con una oferta para el Reglamento SWIFT que se compone de las siguientes actividades principales:

• Identificación de la arquitectura de referencia del cliente (A1, A2, A3, A4 y B)

• Definición de los componentes del sistema y del ámbito de aplicación

• Ejecución de las evaluaciones preliminares de conformidad (análisis de deficiencias)

• Ejecución de las comprobaciones tecnológicas obligatorias (evaluación de la vulnerabilidad y prueba de penetración)

• Evaluación formal y validación de la conformidad a efectos de la evaluación periódica

• Formación del personal

Nota

[4] ISO 15022 Securities - Scheme for Messages (Data Field Dictionary), Part 1 - Data Field and Message Design Rules and Guidelines e Part 2 - Maintenance of the Data Field Dictionary and Catalogue of Messages ISO.org

[5] ISO 20022 – Esquema universal de mensajes del sector financiero, ISO.org

[6] Bank of International Settlements – BIS, Occasional paper n.11 - 2015, The four lines of defence model for financial institutions