Cos'è il Secure Access Service Edge (SASE)?

SASE è un modello di sicurezza aziendale basato su cloud, progettato per risolvere le esigenze di accesso dinamico e sicuro alla rete delle organizzazioni moderne, che combina in un unico sistema integrato funzioni di connettività, networking e sicurezza, che vengono erogate dal Cloud e fornite come servizio dal fornitore SASE.

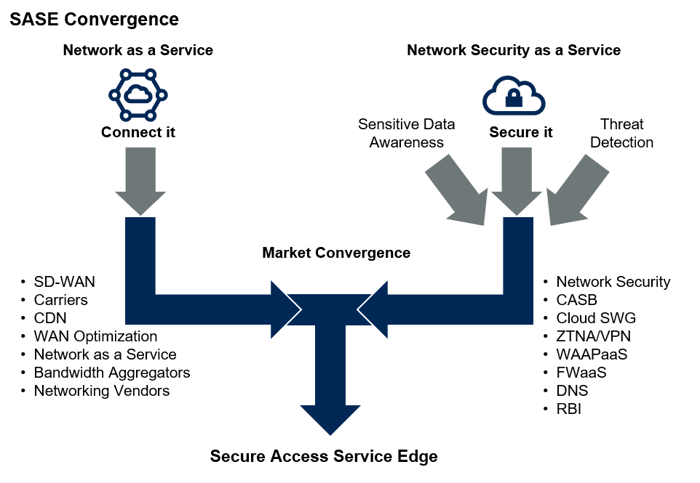

Concettualmente, SASE integra capacità VPN e SD-WAN (Software-Defined Wide Area Network) con funzioni di sicurezza native del cloud quali gateway Web sicuri (SWG), broker di sicurezza per l’accesso al cloud (CASB), Firewall di ultima generazione (NGFW) e accesso di rete Zero Trust (ZTNA).

Il termine SASE è stato descritto per la prima volta da Gartner nell’agosto 2019, in un report intitolato “The Future of Network Security Is in the Cloud”. Nel report Gartner fa notare come “Il cliente richiede semplicità, scalabilità, flessibilità, bassa latenza e una convergenza pervasiva delle forze di sicurezza nei mercati WAN edge e della sicurezza della rete”.

Perchè SASE è necessario?

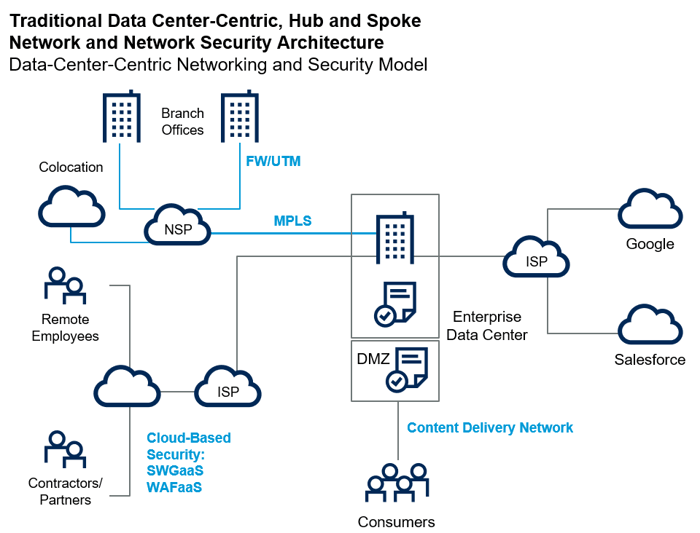

La funzione tradizionale della rete WAN era quella di collegare tra di loro le filiali o sedi remote alle applicazioni ospitate nel data center, garantendo la connettività con circuiti MPLS dedicati in grado di garantire una connettività affidabile ed un livello di sicurezza adeguato.

Secondo una visione strategica a medio termine, la diffusione crescente del Cloud e di servizi SaaS (Software-as-a-Service), IaaS (Infrastructure-as-a-Service) e PaaS (Platform-as-a-Service), unita a una forza lavoro sempre più mobile, porrà utenti, dispositivi, applicazioni e dati al di fuori del data center aziendale e della rete, creando un capovolgimento dei modelli di accesso. Questo rende la rete WAN inadeguata, costosa e non in grado di garantire i livelli di dinamicità, velocità, prestazioni, sicurezza e controllo degli accessi richiesti dalle moderne applicazioni.

Pertanto, l’approccio SASE rappresenta l’evoluzione logica delle necessità e delle tendenze tecnologiche in ambito IT e sicurezza, e risponde a queste esigenze fornendo controlli per la sicurezza della rete e della connettività sull'edge, ossia il più vicino possibile agli utenti.

Figura 1 – CDN: content delivery network; RBI: remote browser isolation; WAAPaaS: web application and API protection as a service.

Componenti del modello SASE

Il modello SASE si basa sulla sicurezza degli accessi, trasformando la rete dal modello "hub and spoke", in cui l’accesso alle applicazioni e alle risorse Internet avviene tramite il Data Center, a "user centric", in cui le decisioni di accesso si basano sull'identità dell'utente e vengono applicate all'endpoint. L’utente viene identificato al momento della connessione e su questa base vengono applicate le policy di accesso che non sono più vincolate/limitate alla connessione interna o esterna alla rete aziendale.

Figura 2 – NSP: network service provider

Di seguito le principali componenti del modello SASE:

Software Defined WAN (SD-WAN): approccio tecnologico che disaccoppia l’hardware di rete dal suo meccanismo di controllo. Implica la possibilità di creare reti ibride (su piattaforme intelligenti e dinamiche) che consentono molteplici tecnologie di accesso, bandwith on demand, routing dinamico e servizi di sicurezza, integrati tra loro.

Zero Trust Network Access (ZTNA): modello di sicurezza di rete basato su un rigido processo di verifica delle identità. Solo gli utenti ed i dispositivi autenticati e autorizzati possono accedere alle risorse della rete. Consente alle organizzazioni di impedire l'accesso non autorizzato, di contenere le violazioni e limitare il movimento laterale di un hacker sulla rete.

Firewall-as-a-Service (FWaaS): piattaforma distribuita nel Cloud che rende disponibile ovunque il servizio di firewall ed i servizi di sicurezza.

Secure Web Gateway (SWG): gateway di accesso al Web che integra funzionalità di protezione avanzate per la protezione di utenti/postazioni che utilizzano risorse Internet: navigazione siti web e fruizione di servizi applicativi basati sul Cloud, indipendentemente dalla loro posizione.

Cloud Access Security Broker (CASB): soluzione orientata all’applicazione di regole aziendali per la fruizione di applicazioni Cloud SaaS. Implementazione in-line per un controllo real-time dell’interazione Utente-Applicazione SaaS, oppure off-line basata sulla “telemetria API” disponibile con i Provider SaaS.

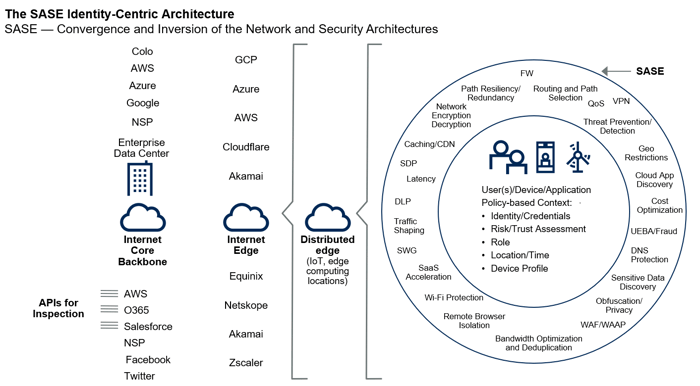

Figura 3 – AWS: Amazon Web Services; DLP: Data Loss Prevention; GCP: Google Cloud Platform; O365: Office 365; SDP: service delivery platform; UEBA: user and entity behavior analytics

I vantaggi di SASE

Quando implementato correttamente, un approccio SASE consente alle organizzazioni di garantire un accesso sicuro a prescindere da dove si trovano i loro utenti, i carichi di lavoro, i dispositivi o le applicazioni. Questo si rivela un vantaggio di importanza fondamentale perché, con un numero sempre maggiore di utenti che entra a far parte di una forza lavoro remota, i dati vengono trasferiti rapidamente tra data center, filiali e ambienti ibridi e multi-cloud.

L’approccio SASE porta alla trasformazione della rete dal modello "hub and spoke" a "user centric", in cui le decisioni di accesso si basano sull'identità dell'utente e vengono applicate all'endpoint. Il provider SASE diventa il nuovo backbone WAN aziendale, evitando di concentrare la connettività e la sicurezza nel data center, evitando sia i colli di bottiglia causati dalla larghezza di banda limitata, sia la latenza aggiuntiva; limitazioni tipiche del modello “hub and spoke”.

✔️ Connettività ottimizzata- Indipendenza dal meccanismo di trasporto e dagli apparati di rete

- Collegamenti attivo-attivo ibridi per tutti gli scenari di rete

- Routing dinamico su tutte le connessioni disponibili

- Estensione uniforme della WAN ai sistemi multi Cloud

- Possibilità di sostituire o combinare l’utilizzo di costosi percorsi MPLS con Banda Larga più economica e flessibile (DSL, LTE, 4G, 5G, ecc.)

✔️ Migliore User Experience

- Traffico applicativo con instradamento dinamico per garantire migliori prestazioni alle applicazioni critiche

- Policy centralizzate basate sul modello Zero Trust, personalizzate sull’utente e l’applicazione fruita

- Monitoraggio e controllo in tempo reale degli accessi

- Traffico sicuro nelle connessioni Internet e Cloud

- Distribuzione della sicurezza negli endpoint remoti

✔️Gestione centralizzata e semplificata delle applicazioni

- Dashboard di monitoraggio e gestione centralizzata

- Provisioning zero-touch su tutte le componenti funzionali

Quali sono le nuove sfide in ambito SASE Security?

In un contesto di adozione crescente di servizi basati sul Cloud, la condivisione di informazioni, dati e file è sempre più facile e frequente.

Le organizzazioni devono riesaminare i vettori di minaccia per adeguare la postura di sicurezza desiderata:

- Identificazione e controllo degli account compromessi: capacità basata sulle funzionalità di analisi comportamentale degli utenti (UBA) per mitigare i danni causati da un utilizzo errato del cloud da parte dei dipendenti e da account compromessi.

- Automazione dell'anti-malware per le app cloud: funzionalità che scansiona e corregge automaticamente le infezioni malware negli account delle applicazioni cloud dell'utente.

- Difesa dalle minacce evolute: fornisce un livello di protezione avanzata dalle minacce (Advanced Threat Protection) per analizzare i file che si spostano dentro e fuori dagli account Cloud.

- Mitigazione degli attacchi portati tramite la posta elettronica basata sul Cloud: la posta elettronica utilizza il protocollo SMTP, che è un canale diverso rispetto alla maggior parte dell'accesso a Internet e richiede funzionalità di prevenzione delle minacce progettate appositamente. La soluzione deve proteggere da attacchi di phishing con tecniche di Isolation (RBI) e, quando le e-mail contengono allegati o collegamenti URL, devono essere scansionate con motori anti-malware ed analizzate in sandbox.

SASE e Kirey Group

Kirey Group supporta le aziende nel definire le linee guida per garantire un’adeguata protezione delle informazioni aziendali e del sistema informativo nel suo complesso attraverso l’adozione di un approccio unico, consistente e standardizzato.

- Analisi delle capabilities di Sicurezza AS-IS;

- aggiornamento del modello di segregazione della rete;

- definizione delle capabilities di Sicurezza TO-BE;

- supporto nella definizione e implementazione del Sistema di Gestione della Sicurezza delle Informazioni (SGSI) costituito da principi, regole, requisiti, metodologie, controlli e misure di sicurezza con lo scopo di preservare la sicurezza delle informazioni e dei beni aziendali;

- protezione, in termini di riservatezza, integrità, disponibilità, verificabilità e responsabilità, appropriata e coerente lungo l’intero ciclo di vita;

- definizione di criteri adeguati, modalità di gestione ed utilizzo conformi alle norme di legge e a regolamenti interni ed esterni;

- riduzione dei rischi IT mediante adeguate misure di prevenzione e di mitigazione dei danni degli incidenti, in linea con la propensione al rischio informatico definito a livello aziendale.

Il nostro valore aggiunto

Kirey Group fornisce soluzioni SASE, e molto altro ancora, come parte della nostra visione globale per le reti basate sulla sicurezza.- Competenza specifica negli ambiti Network and Enpoint Security, Threat Management, Data Security, IT Governance Risk and Compliance;

- Esperienza nella realizzazione di progetti complessi in tali ambiti;

- Unicità dell’offerta.