La Society for Worldwide Interbank Financial Telecommunication, meglio nota come SWIFT, stabilisce processi e standard comuni per le transazioni finanziarie a livello globale.

A cura di Angelo Chiarot – Senior Security Advisor di Kirey Group

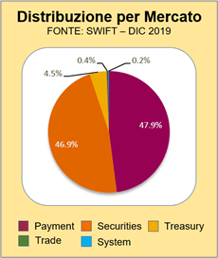

La Society for Worldwide Interbank Financial Telecommunication, meglio nota come SWIFT, è un’organizzazione fondata a Bruxelles nel 1973 con l’obiettivo di stabilire processi e standard comuni per le transazioni finanziarie a livello globale. Impiegato per lo scambio di 37.7 milioni di messaggi giornalieri nel 2020[1], con una crescita del 10.3% rispetto al 2019[2], il circuito SWIFT conta nel febbraio 2021 l’adesione di più di 11.000 Istituzioni globali connesse da 200 diversi Paesi[3].

|

In relazione al continuo manifestarsi ed all’evolvere degli eventi di frode che hanno impatto sul settore finanziario, come evidenziato dai rapporti di Enti quali l’ENISA – European Union Agency for Cybersecurity e il CLUSIT – Associazione Italiana per la Sicurezza Informatica, il modello definito da SWIFT è la risposta alle richieste delle Istituzioni bancarie e finanziarie internazionali, che hanno avuto ed hanno la necessità di disporre di un sistema che consenta lo scambio monetario da un Paese all’altro con modalità certe, affidabili e soprattutto sicure. |

Fonte: SWIFT, dicembre 2019 |

Congiuntamente ai meccanismi transazionali che pongono le loro basi sullo scambio di messaggistica aderente agli standard ISO 15022[4] e ISO 20022[5] , il modello SWIFT si compone di misure di sicurezza qualificate nel Customer Security Programme e dettagliate nel Customer Security Framework (due dei principali documenti tecnico-normativi in materia di sicurezza) atte a garantire la riservatezza e l’integrità delle informazioni, la disponibilità del servizio, con l’obiettivo della mitigazione del rischio di subire frodi. Per garantire quindi adeguati livelli di sicurezza a tutto il circuito, le entità aderenti devono dimostrare, formalmente e periodicamente, di aver predisposto, applicato e mantenuto, secondo le architetture di riferimento, i controlli di sicurezza necessari.

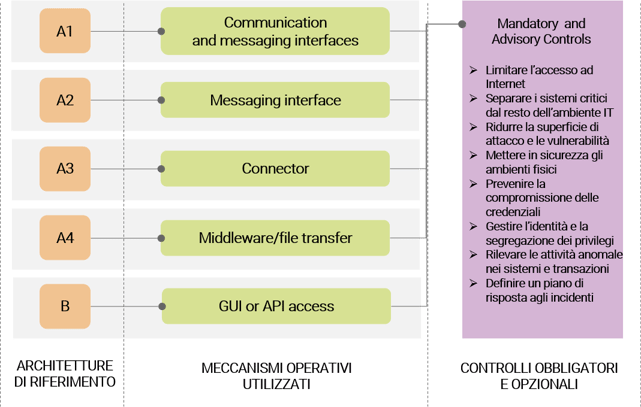

Architetture di riferimento

Con l’obiettivo di determinare le componenti di sistema interessate, oltre agli aspetti organizzativi (ad es. ruoli aziendali o terzi coinvolti), all’interno del perimetro sul quale insiste l’applicazione dei controlli di sicurezza (secure zone), SWIFT richiede che le entità identifichino quale delle cinque architetture di riferimento (vedi Figura 1) sia più vicina a quanto messo in campo nel proprio ambiente operativo per la trasmissione e ricezione dei messaggi.

In accordo con un approccio basato sull’individuazione e mitigazione del rischio, l’identificazione dell’architettura di riferimento consente la puntuale determinazione dei controlli di sicurezza applicabili alla secure zone ed alle parti interne ed esterne coinvolte (ad es. service provider); elementi sui quali sarà inoltre basata la successiva attività di Assessment, necessaria a dimostrare la conformità e la maturità in materia di sicurezza. Raggiungere e poter dimostrare la conformità, oltre ad essere fattori che consentono la mitigazione di fenomeni di frode e perdita diretta, permettono la condivisione con i propri partner nazionali ed internazionali del carattere di affidabilità e di sicurezza raggiunti, rafforzando così ulteriormente l’immagine e la reputazione dell’Organizzazione.

Figura 1 – Architetture di riferimento

Con il Customer Security Programme (CSP), SWIFT classifica le architetture di riferimento mediante l’identificazione di interfacce, applicazioni e strumenti tipicamente utilizzati, specificando come diverse implementazioni possono tuttavia essere connotate da un consistente livello di personalizzazione, rispetto ai gruppi di seguito identificati:

- Architettura A1: possesso di licenza ed impiego della communication interface e della messaging interface, o della sola communication interface, che tipicamente risiedono all’interno delle premises dell’Organizzazione o presso service provider.

- Architettura A2: possesso di licenza ed impiego della sola messaging interface, collocata presso l’Organizzazione o presso un service provider.

- Architettura A3: impiego di un connector (quale ad es. Alliance Cloud SIL, DirectLink, Alliance Lite2 AutoClient o MicroGateway) residente presso l’ambiente dell’Organizzazione, per consentire le comunicazioni application-to-application con un service provider. In via opzionale questa configurazione può essere utilizzata mediante una Graphic user interface (GUI).

- Architettura A4: impiego di un connector personalizzato, tipicamente mediante utilizzo di una soluzione applicativa (ad es. file transfer o middleware quale IBM MQ Server) che consenta la comunicazione con un service provider.

- Architettura B: nessun componente infrastrutturale specifico. L’utilizzo del servizio di messaggistica avviene mediante un PC o altro dispositivo attraverso una Graphical User Interface (GUI) o mediante un’applicazione di back office attraverso Application Programming Interface (API) che si connettono a servizi prestati da un service provider.

Come fa SWIFT a garantire i controlli di sicurezza per i processi di pagamento e le componenti tecnologiche?

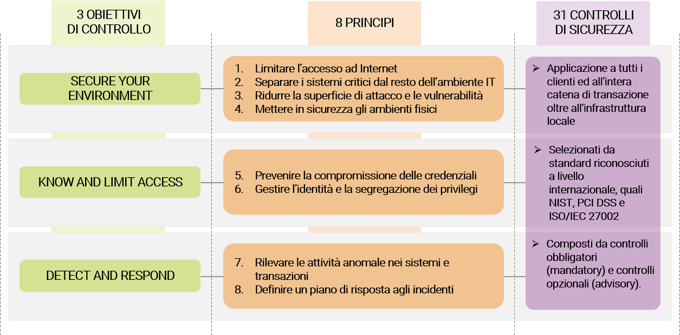

Il Customer Security Programme (CSP) prescrive inoltre ad ogni entità di definire, documentare, applicare e verificare i propri processi di pagamento e le proprie componenti tecnologiche in ordine agli obiettivi di controllo, ai principi ed ai singoli controlli di sicurezza definiti da SWIFT (vedi Figura 2), nel rispetto dei criteri di applicabilità propri di ogni tipologia di architettura utilizzata.

I controlli di sicurezza, non limitati alle tecnologie, ma applicabili anche a persone e processi dell’Organizzazione, sono suddivisi in mandatory (obbligatori) e advisory (discrezionali). Questi rappresentano la selezione effettuata da SWIFT dei controlli provenienti dai principali standard e best practice, più utilizzati e riconosciuti a livello globale, quali il Payment Card Industry Data Security Standard (PCI DSS), gli Information Security Management Systems (ISO/IEC 27002) e il National Institute of Standards and Technology (NIST), per la protezione della riservatezza, dell’integrità e disponibilità delle informazioni, nonché della continuità del servizio.

Figura 2 – Tassonomia dei controlli

Quali sono gli eventi potenziali che i controlli di sicurezza aiutano a prevenire nelle transazioni finanziarie?

I controlli selezionati aiutano le Organizzazioni nella mitigazione dei rischi di sicurezza che paiono via via sempre più incombenti, in ordine al panorama attuale delle minacce. Indirizzare adeguatamente questi rischi consente quindi la prevenzione e riduzione di potenziali eventi avversi, fraudolenti e di potenziale perdita, quali ad esempio:

- La trasmissione e/o la modifica non autorizzata di transazioni finanziarie

- La ricezione e l’elaborazione di transazioni alterate o non autorizzate

- Lo svolgimento di transazioni con parti non autorizzate/non attese

- La violazione della riservatezza e dell’integrità di informazioni riguardanti il personale, il business e le componenti tecnologiche

- Il conseguente manifestarsi di perdite collegate al rischio di impresa, quali rischi finanziari, rischi legali, regolatori e di immagine.

Il Regolamento prevede che le Organizzazioni debbano attestare annualmente il loro stato di conformità, tipicamente all’interno del periodo luglio-dicembre, in relazione ai criteri di aggiornamento annuale della documentazione di riferimento, in particolare del Customer Security Control Framework (CSCF).

A partire dalla metà del 2021, le attestazioni di conformità presentate secondo il CSCF v.2021, devono essere il risultato della valutazione dei controlli di sicurezza condotta in modo indipendente, esclusivamente tramite:

- Assessment interno indipendente: condotto da funzioni appartenenti alla second o third line of defence[6], come ad esempio Compliance, Risk Management o Internal Audit o loro equivalenti. La funzione selezionata deve essere indipendente dalla first line of defence ed essere in possesso di recenti e rilevanti esperienze per lo svolgimento di Assessment afferenti controlli di sicurezza in ambito cyber.

- Assessment esterno indipendente: condotto da un’organizzazione esterna indipendente con rilevanti esperienze in materia di cyber security Assessment e in possesso di certificazioni riconosciute dalla security industry.

Accreditamento di Kima come valutatore SWIFT ed esperto di conformità

Kima Projects & Services S.r.l. | Kirey Group, già Ente di certificazione dal 2006 per gli ambienti di pagamento elettronico secondo il Payment Card Industry Data Security Standard (PCI DSS) in ambito bancario e finanziario, nel 2020 ha ottenuto l’accreditamento come Assessor qualificato da SWIFT, tramite l’iniziativa Customer Security Programme (CSP) Assessment Provider, ottenendo l’abilitazione alla valutazione e validazione di ambienti di pagamento SWIFT.

Kima dispone di Senior Security Advisor con competenze ed esperienze più che ventennali, oltre a certificazioni in ambito security che ne consentono la qualificazione quali soggetti idonei per lo svolgimento di attività di verifica della conformità in merito ai requisiti di sicurezza di SWIFT.

Ad oggi, le certificazioni detenute dal Security Advisory Team sono le seguenti:

- Payment Card Industry Data Security Standard - Qualified Security Assessor (PCI DSS QSA)

- Payment Card Industry Data Security Standard Professional (PCIP)

- Certified Information Systems Auditor (CISA)

- Certified Information Security Manager (CISM)

- Certified in Risk and Information Systems (CRISC)

- Cybersecurity Nexus Fundamentals (CSX)

- Lead Auditor ISO/IEC 27001

- Internal Auditor ISO/IEC 20000

Attivamente coinvolta nell’erogazione di servizi per le Istituzioni bancarie e per gli operatori finanziari, Kima è quindi l’interlocutore adeguato che dispone di un’offerta per il Regolamento SWIFT che si compone delle seguenti principali attività:

- Identificazione dell’architettura di riferimento del Cliente (A1, A2, A3, A4 e B)

- Definizione delle componenti di sistema e delle parti in ambito e dello scope

- Esecuzione di valutazioni preliminari della conformità (Gap Analysis)

- Esecuzione delle verifiche tecnologiche mandatorie (Vulnerability Assessment e Penetration Test)

- Valutazione e validazione formale della conformità per la finalità di Assessment periodico

- Formazione del personale

Note

[4] ISO 15022 Securities - Scheme for Messages (Data Field Dictionary), Part 1 - Data Field and Message Design Rules and Guidelines e Part 2 - Maintenance of the Data Field Dictionary and Catalogue of Messages, ISO.org

[5] ISO 20022 – Universal financial industry message scheme, ISO.org

[6] Bank of International Settlements – BIS, Occasional paper n.11 - 2015, The four lines of defence model for financial institutions